病毒确定:

根据感染现象确定为Virus/Win32.Neshta家族病毒

病毒表现:

该病毒为感染式病毒。该病毒会在系统%SystemRoot%目录下释放svchost.com文件,并通过添加注册表的方式确保每个exe文件执行的时候都会先执行这个文件。该病毒还会收集系统信息发送到远程服务器上,如当前安装的软件列表,当前运行的软件列表,以及SMTP邮件账号等。

解决问题:打不开exe文件

对于exe打开方式被木马或病毒修改,无法打开任何可执行文件的解决办法。

方案一:

先将regedit.exe改名为regedit.com或regedit.scr。

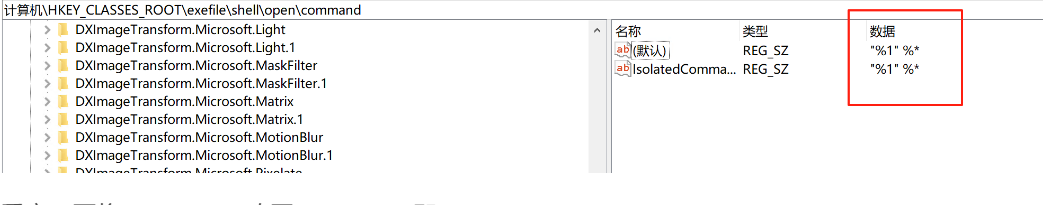

运行regedit.com,找到HKEY_CLASSES_ROOT\\exefile\\shell\\open\\command键值,将默认值改为"%1" %* 数值如下图所示:

重启,再将regedit.com改回regedit.exe即可。

方案二:

将下面的内容存为exefile.reg,双击导入注册表;或在纯dos下运行regedit exefile.reg,导入注册表即可。(注意:REGEDIT4后面留一空行)

REGEDIT4 [HKEY_CLASSES_ROOT\\exefile\\shell\\open\\command] @="\\"%1\\" %*"

方案三(只适用于Win2000/XP):

1、将cmd.exe改名为cmd.com或cmd.scr。

2、运行cmd.com

3、运行下面两个命令:

ftype exefile="%1" %*

assoc .exe=exefile

4、将cmd.com改回cmd.exe

解决问题:通过杀毒软件进行查收

首先打开移除信任区文件,全盘 ,彻底查杀。该重启重启,多杀几次。

直到没有病毒报错

推荐:

360安全卫士+360杀毒

D盾(D盾防火墙)

解决问题:隐藏后门文件,账号等

入侵排查思路

1.1 检查系统账号安全

1、查看服务器是否有弱口令,远程管理端口是否对公网开放。

检查方法:据实际情况咨询相关服务器管理员。

2、查看服务器是否存在可疑账号、新增账号。

检查方法:

a、打开 cmd 窗口,输入 lusrmgr.msc 命令,查看是否有新增/可疑的账号 b、查看注册表HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users

c、输入net user命令查看系统用户 3、查看服务器是否存在隐藏账号、克隆账号。

检查方法:

a、打开注册表 ,查看管理员对应键值。 b、使用D盾_web查杀工具,集成了对克隆账号检测的功能。